суббота, 13 декабря 2025 г.

вторник, 9 декабря 2025 г.

Установка и настройка Zapret на OpenWRT одной командой!

понедельник, 8 декабря 2025 г.

Настройка L2TP без IPsec сервер на Arch Linux

1) sudo pacman -S xl2tpd ppp

2) sudo nano /etc/xl2tpd/xl2tpd.conf

[global]

port = 1701

[lns default]

ip range = 10.0.0.10-10.0.0.50 # диапазон IP для клиентов

local ip = 10.0.0.1 # IP сервера

require chap = yes # использовать CHAP

refuse pap = yes # запрет PAP

name = L2TPServer # имя сервера (важно)

ppp debug = yes # дебаг PPP

pppoptfile = /etc/ppp/options.xl2tpd

length bit = yes

debug tunnel = yes # выводить дебаг L2TP

3) sudo nano /etc/ppp/options.xl2tpd

require-mschap-v2

ms-dns 8.8.8.8

ms-dns 8.8.4.4

asyncmap 0

auth

mtu 1400

mru 1400

nopcomp

noaccomp

debug

sudo chmod 600 /etc/ppp/chap-secrets

sudo chown root:root /etc/ppp/chap-secrets

6) Фаервол

Разрешаем L2TP UDP порт 1701:

sudo iptables -A INPUT -p udp --dport 1701 -j ACCEPT

sudo iptables -A OUTPUT -p udp --sport 1701 -j ACCEPT

Перезапуск сервиса

sudo systemctl enable --now xl2tpd

sudo systemctl restart xl2tpd

sudo journalctl -u xl2tpd -f

7) Сохранить настройки фаирвола, маскорадинга

sudo pacman -S iptables-nft

sudo systemctl enable --now iptables

sudo iptables-save | sudo tee /etc/iptables/iptables.rules

суббота, 6 декабря 2025 г.

вторник, 2 декабря 2025 г.

Удаление сообщения о подписке Proxmox

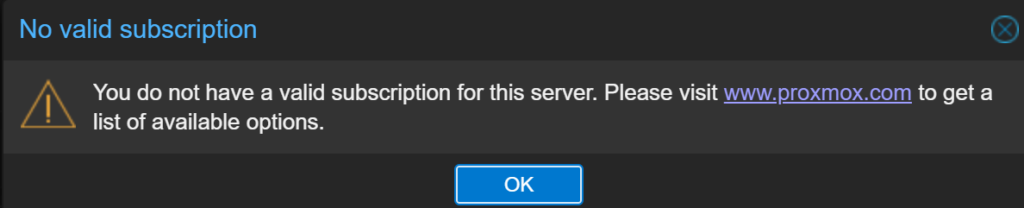

На бесплатной версии Proxmox VE при входе через web интерфейс появляется сообщение “You do not have a valid subscription for this server”. Для его удаление достаточно подключиться по ssh к вашему Proxmox серверу или использовать терминал через web интерфейс PVE

Удаление сообщения в ручном режиме

Пошаговая инструкция

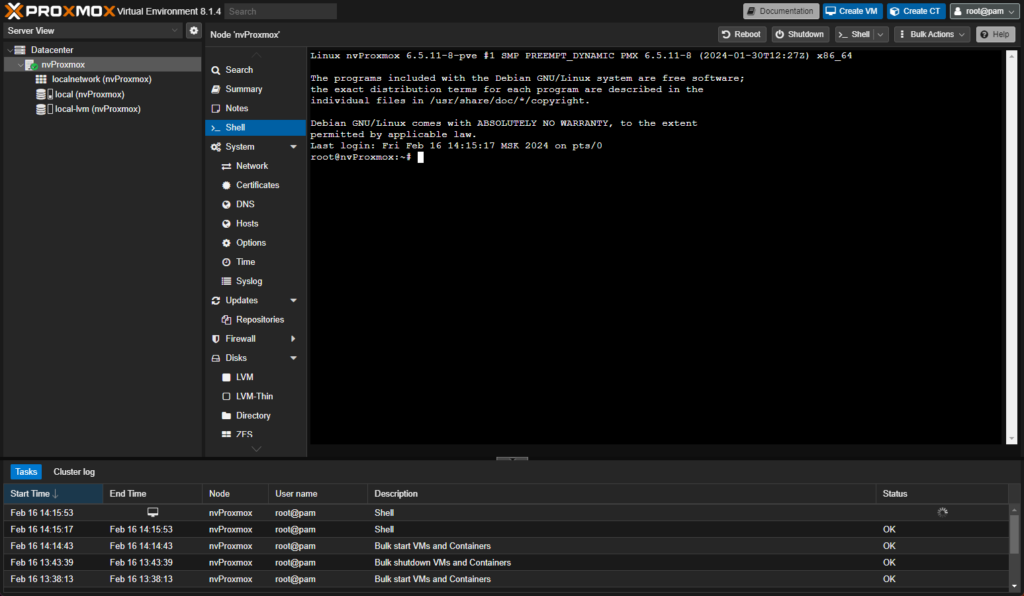

1) Подключиться к node через ssh или используйте стандартный терминал web интерфейса PVE

2) Перейти в директорию

3) Сделать backup

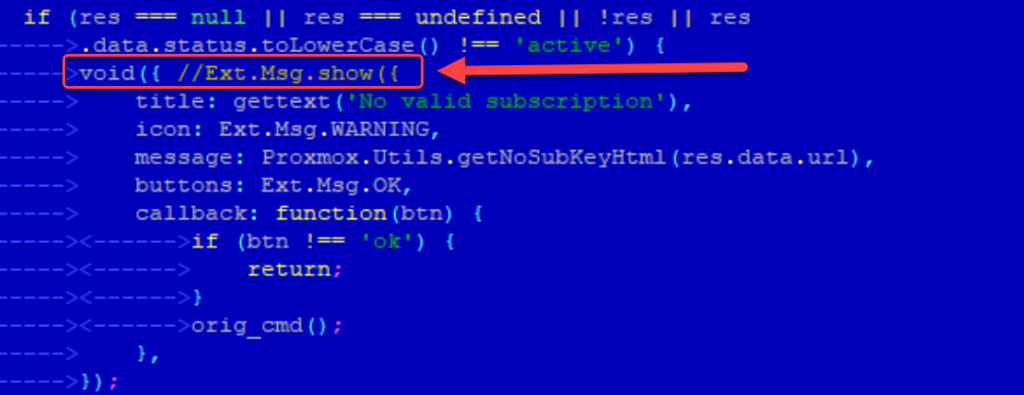

4) Изменить файл proxmoxlib.js

5) Заменить текст

Найти текст No valid subscription

Заменить текст функции Ext.Msg.show({ на void({ //Ext.Msg.show({

было:

Ext.Msg.show({

title: gettext('No valid subscription'),

стало:

void({ //Ext.Msg.show({

title: gettext('No valid subscription'),

Перезапустить Proxmox web service

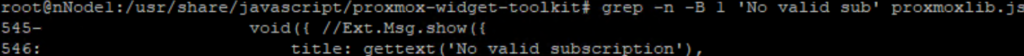

Быстрая проверка файла proxmoxlib.js на изменение

воскресенье, 30 ноября 2025 г.

OpenWRT - Podkop + wireguard