воскресенье, 29 декабря 2019 г.

среда, 21 августа 2019 г.

Установка Zabbix 4.0 из репозитория на Ubuntu 18.04

-

Обновляем наш Ubuntu Server 18.04

sudo apt update && sudo apt dist-upgrade -y

-

Открываем страницу загрузки Zabbix

https://www.zabbix.com/download -

Выбираем параметры установки

- Zabbix version : Zabbix 4.0 LTS

- OS Distribution : Ubuntu

- OS Versio : 18.04 (Bionic)

- Database : PostgreSQL

Страница загрузки автоматом выведет нам все необходимые команды

-

Устанавливаем репозиторий

cd /tmp wget https://repo.zabbix.com/zabbix/4.0/ubuntu/pool/main/z/zabbix-release/zabbix-release_4.0-2+bionic_all.deb sudo dpkg -i zabbix-release_4.0-2+bionic_all.deb sudo apt update

-

Устанавливаем сервер, веб-интерфейс и агент и zabbix-get

- sudo apt -y install zabbix-server-pgsql zabbix-frontend-php php-pgsql zabbix-agent zabbix-get

-

Создаём базу данных

Вводим пароль который будет у БД- sudo -u postgres createuser --pwprompt zabbix

- sudo -u postgres createdb -O zabbix zabbix

-

Импортируем начальную схему и данные

- zcat /usr/share/doc/zabbix-server-pgsql*/create.sql.gz | sudo -u zabbix psql zabbix

-

Настраиваем пароль БД в Zabbix

Указываем пароль который задавали в шаге 6. Для того чтобы сохранить изсенения нажимаем Ctrl+O, чтобы выйти Ctrl+X- sudo nano /etc/zabbix/zabbix_server.conf

- DBPassword=Указываем_ваш_пароль

-

Настраиваем PHP

Ищем строку # date.timezone = . Её надо раскомментировать и казать свою временную зону. Если не помните наизусть, подсмотреть можно тут: Список поддерживаемых временных зон. Так же чтобы сохранить изменения нажимаем Ctrl+O, чтобы выйти Ctrl+X- sudo nano /etc/php/7.2/apache2/php.ini

Перезапускаем apache2

- sudo service apache2 restart

-

Запускаем процессы сервера и агента

- sudo systemctl restart zabbix-server zabbix-agent apache2

- sudo systemctl enable zabbix-server zabbix-agent apache2

-

-

Настройка веб-интерфейса Zabbix

-

Переходим в веб интерфейс Zabbix

http://<адрес вашего сервера>/zabbix

Если вдруг вы уже забыли айпишник, его можно посмотреть вбив в терминал команды ip address show или ifconfig

-

Проверяем предварительные требования

-

Настраиваем подключение к СУБД

В поле Password указывается пароль который мы задали пользователю zabbix в предыдущем разделе в шаге 6. -

Настройка связи с сервером

Zabbix login screenВ нашем случае и сервер и фронтенд находятся на одном сервере, поэтому оставляем всё как есть. В Name можно указать имя нашей инсталяции -

Проверяем суммарную информацию

Заббикс выведет окно где можно прочитать все данные что мы уже указали -

Завершаем установку веб-интерфейса

Нажимаем Finish и видим логинскрин:

-

Zabbix 4.0 логин и пароль по умолчанию

Admin / zabbix

Авторизуемся в системе.

-

понедельник, 19 августа 2019 г.

воскресенье, 18 августа 2019 г.

VoIP - FXO и FXS в чем разница

В процессе нашей работы, часто приходится сталкиваться с ситуациями,

когда заказчик, при переходе от аналоговой телефонии (ТФОП – Телефонная

Сеть Общего Пользования) к VoIP не может отказаться от имеющегося у него

аналогового оборудования. Это могут быть как аналоговые телефоны,

факсимильные и модемные устройства так и вся аналоговая АТС. Причины

могут быть абсолютно разные, но решение всегда одно - поставить

специальные шлюзы c FXS/FXO интерфейсами, с помощью которых можно "подружить" аналоговый мир и мир IP.

Как можно догадаться FXS/FXO интерфейсы (или порты) - это аналоговый мир и одно не может существовать без другого. Что же это за интерфейсы и как они работают - читайте в этой статье.

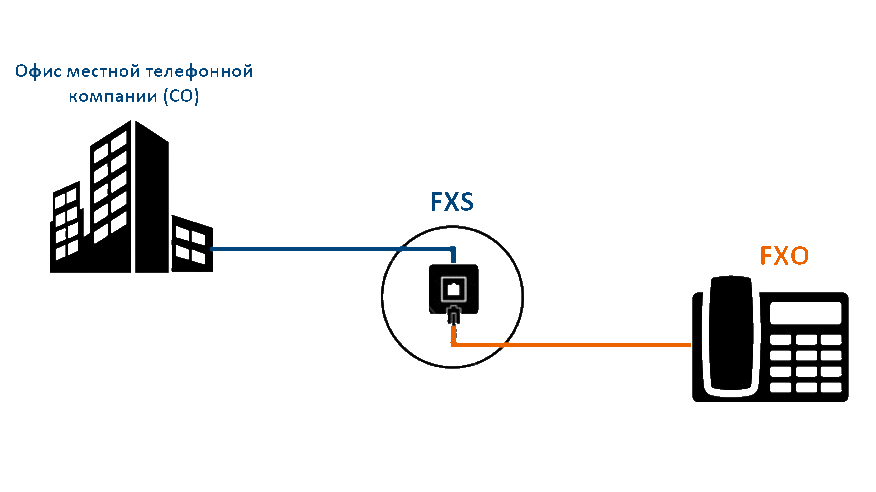

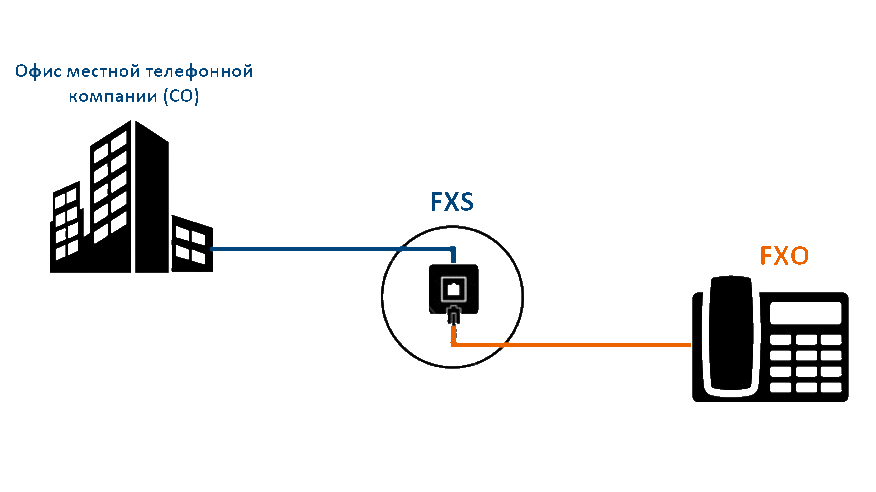

И это, дорогие друзья, и есть тот самый интерфейс или порт FXS – Foreign eXchange Subscriber / Station, по которому местная телефонная компания предоставляет сервис POTS. В данный порт должны подключаться оконечные абонентские устройства, такие как телефон, факс или модем. Буква ”S”- (Subscriber - абонент) в аббревиатуре FXS как бы подсказывает, что данный интерфейс будет ожидать подключения именно от абонентcкого устройства.

Основные функции, которые обеспечивает FXS порт это:

Данный интерфейс обеспечивает функции определения поднятия трубки (on-hook/off-hook), то есть факт замыкания цепи, которая в свою очередь вызывает отправку Dial Tone со стороны телефонной станции.

Итак, запомните – к FXO всегда подключаем линию от провайдера телефонной связи.

А теперь, закрепим усвоенное.

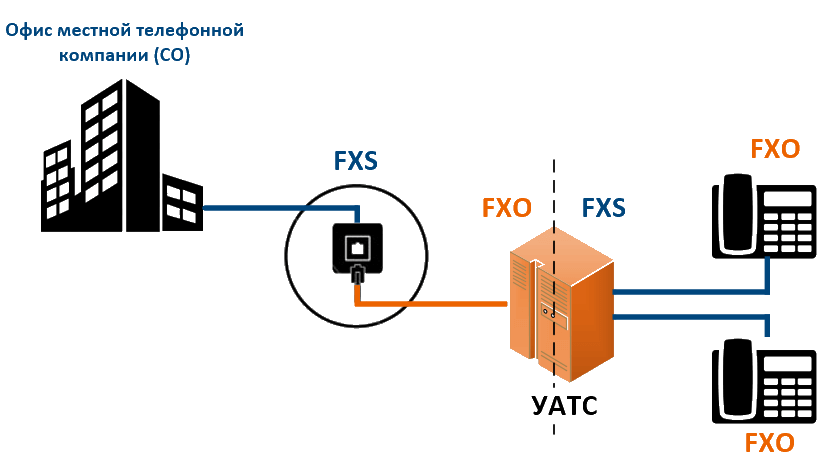

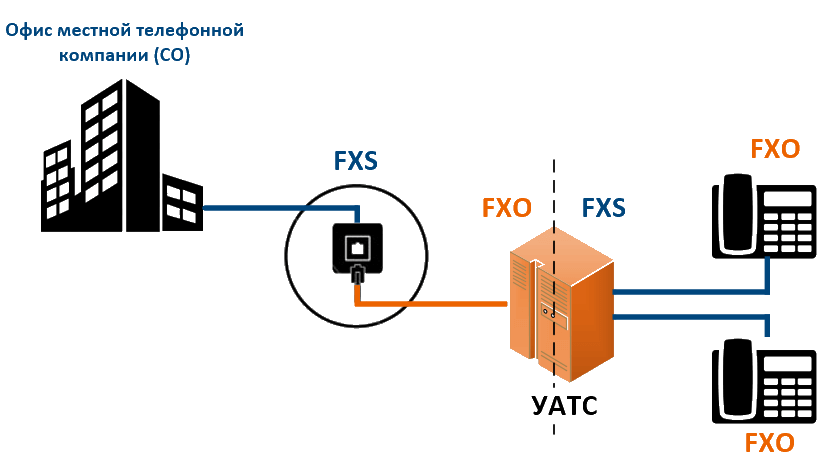

Линии от провайдера телефонных услуг (FXS), должны подключаться к FXO интерфейсам аналоговой УАТС, обеспечивая Dial Tone и напряжение линии, а сами оконечные устройства – телефонные аппараты, как устройства FXO, должны подключаться к FXS интерфейсам аналоговой УАТС и обеспечивать определения снятия трубки.

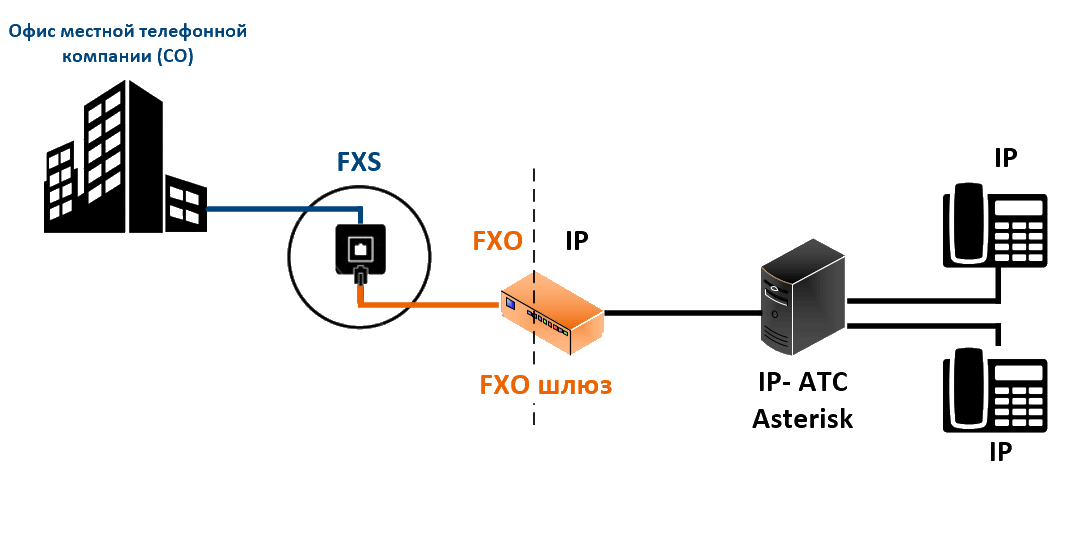

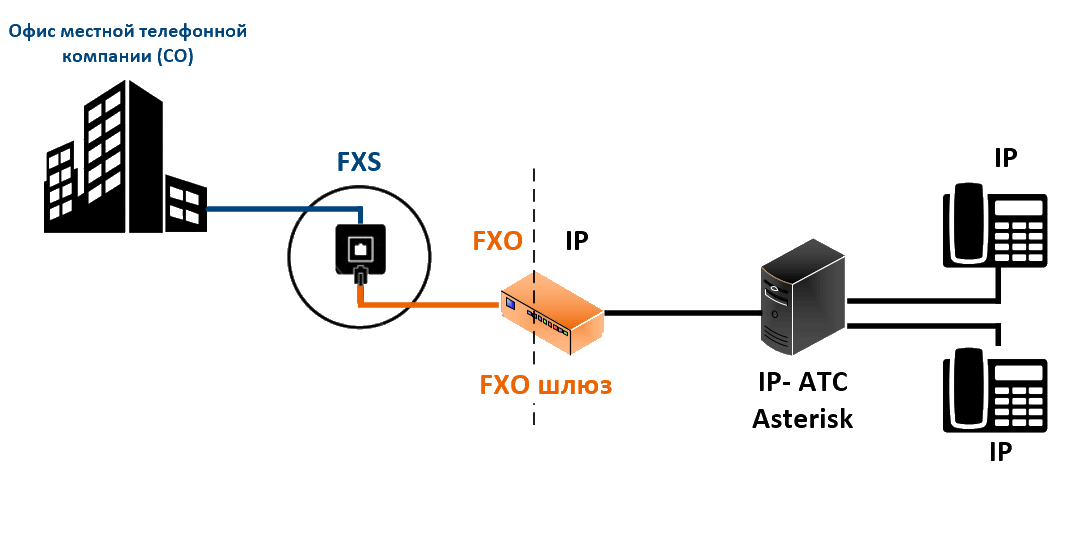

В этом случае нам нужен FXO шлюз. Медные линии от провайдера (FXS) мы подключаем в FXO порты шлюза, а к Ethernet портам шлюза подключается IP-АТС Asterisk. FXO шлюз производит преобразование аналоговых сигналов от аналоговой станции нашей местной телефонной компании в цифровые сигналы, которые понимает IP-АТС Asterisk. Схема такая:

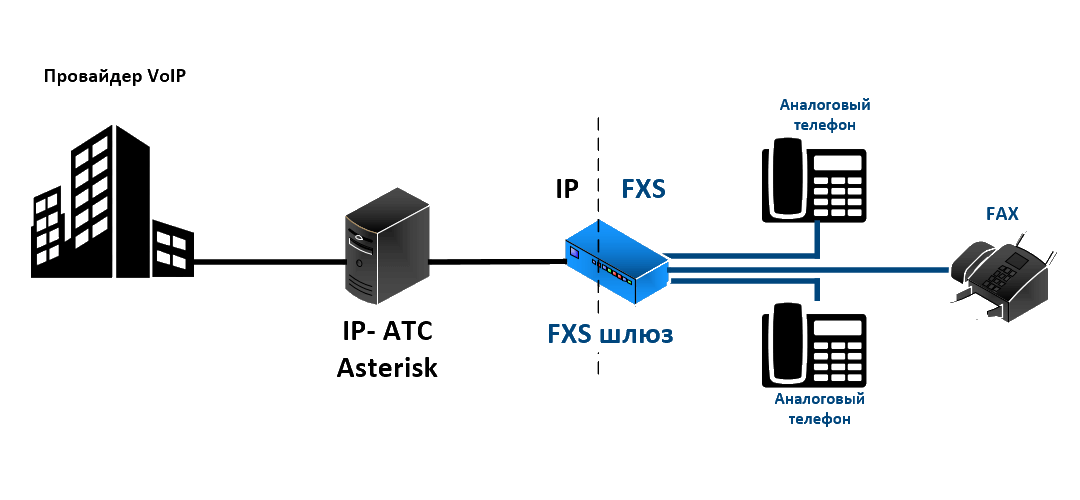

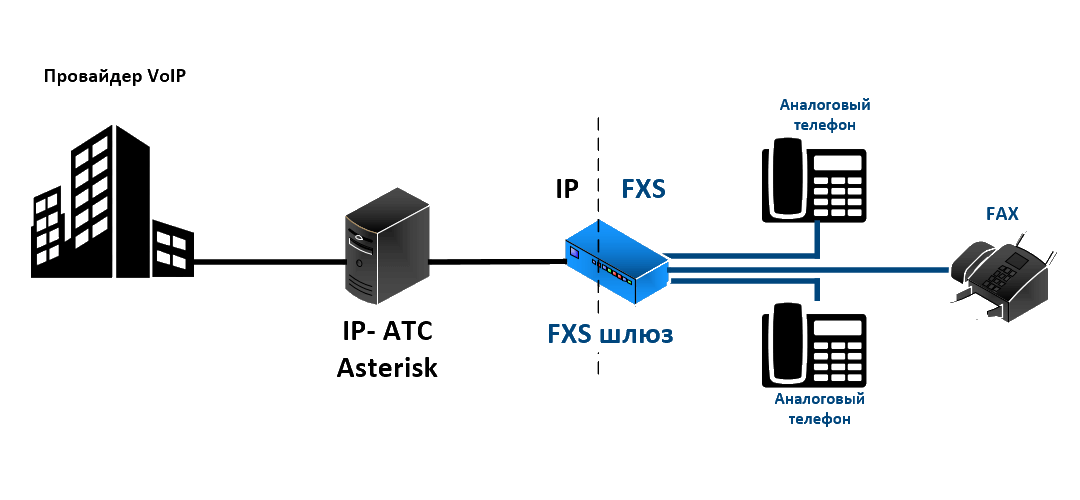

В этом случае, нам нужен FXS шлюз. Наши аналоговые телефоны – это аппараты FXO, поэтому их мы подключаем к FXS портам шлюза, а к Ethernet порту подключаем IP-АТС Asterisk. FXS шлюз осуществляет преобразование аналоговых сигналов от аналоговых телефонов в цифровые сигналы, которые понимает Asterisk. Схема примерно такая:

На этом всё, друзья. Искренне надеюсь, что данная статья поможет вам разобраться в разнице между FXS и FXO интерфейсами и пригодится в ваших проектах :)

Как можно догадаться FXS/FXO интерфейсы (или порты) - это аналоговый мир и одно не может существовать без другого. Что же это за интерфейсы и как они работают - читайте в этой статье.

Предыстория

Традиционная аналоговая телефонная сеть – это совокупность технических сооружений и аналоговых линий связи, обеспечивающих возможность осуществления телефонных соединений по средствам аналоговых телефонных аппаратов. Подключение к телефонной сети общего пользования (POTS – Plain Old Telephone Service) - это услуга, которую предоставляет местная телефонная компания из своих центральных офисов (CO – Central Office) для домашних или офисных абонентов. Подключение осуществляется с помощью электрических проводов, состоящих из двух медных жил. Чтобы увеличить расстояние, на которое может быть передан сигнал и уменьшить электромагнитные помехи, жилы скручиваются вместе, такой метод называется «витая пара».Интерфейс FXS

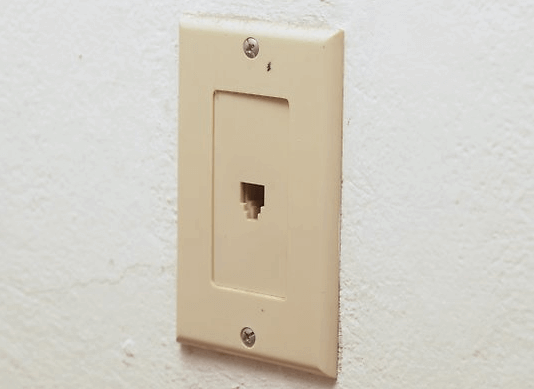

Медные провода протягиваются до помещений конечных абонентов (квартиры и жилые дома – для домашних абонентов, офисные здания и комнаты – для офисных абонентов) и заканчиваются в виде телефонной розетки в стене, как правило, с разъёмом стандарта RJ-11 (У кого то может быть ещё остались советские РТШК).

И это, дорогие друзья, и есть тот самый интерфейс или порт FXS – Foreign eXchange Subscriber / Station, по которому местная телефонная компания предоставляет сервис POTS. В данный порт должны подключаться оконечные абонентские устройства, такие как телефон, факс или модем. Буква ”S”- (Subscriber - абонент) в аббревиатуре FXS как бы подсказывает, что данный интерфейс будет ожидать подключения именно от абонентcкого устройства.

Основные функции, которые обеспечивает FXS порт это:

- Зуммер - непрерывный сигнал, который Вы слышите, когда снимаете трубку, означающий, что телефонная станция готова принимать номер. В англоязычной литературе – Dial Tone;

- ток заряда батареи питания линии

- Напряжение линии - постоянное напряжение аналоговой телефонной линии, необходимое для осуществления звонка;

Интерфейс FXO

Устройства FXO – Foreign eXchange Office - это устройства, которые получают сервис POTS, то есть это оконечные устройства – телефоны, факсы модемы и так далее. Эти устройства также имеют разъём стандарта RJ-11 и ожидают подключения со стороны телефонной станции (CO – Central Office), о чем свидетельствует буква «O» - Office в аббревиатуре FXO.Данный интерфейс обеспечивает функции определения поднятия трубки (on-hook/off-hook), то есть факт замыкания цепи, которая в свою очередь вызывает отправку Dial Tone со стороны телефонной станции.

Итак, запомните – к FXO всегда подключаем линию от провайдера телефонной связи.

А теперь, закрепим усвоенное.

- FXS порт – это наша домашняя (или офисная) телефонная розетка, которую нам предоставляет провайдер телефонных услуг. К ней мы подключаем абонентские аппараты (телефоны, факсы и прочие)

- FXO порт – это разъем на нашем телефоне, его мы всегда подключаем к FXS, то есть к телефонной станции провайдера услуг POTS.

Кстати, важно отметить, что нельзя подключить FXO устройство к другому FXO устройству, ну и FXS к FXS. Например, если вы напрямую соедините два телефона (FXO), то вы не сможете позвонить с одного на другой.

Аналоговые УАТС и FXS/FXO

Если в офисе используется старая аналоговая учрежденческая АТС (УАТС), то это немного меняет картину. УАТС должна иметь оба типа интерфейсов, как FXS, так и FXO.Линии от провайдера телефонных услуг (FXS), должны подключаться к FXO интерфейсам аналоговой УАТС, обеспечивая Dial Tone и напряжение линии, а сами оконечные устройства – телефонные аппараты, как устройства FXO, должны подключаться к FXS интерфейсам аналоговой УАТС и обеспечивать определения снятия трубки.

VoIP и FXS/FXO

Как я уже писал в начале статьи, для того, чтобы «подружить» аналоговый мир и мир IP, необходимо использовать VoIP шлюзы. Однако то, какой именно использовать шлюз FXO или FXS – зависит от ситуации. Как правило ситуаций всего две:Пример №1

У нас есть медные линии от местной телефонной компании, но отказываться мы от них не хотим. Планируем поставить в качестве офисной телефонной станции IP-АТС Asterisk.В этом случае нам нужен FXO шлюз. Медные линии от провайдера (FXS) мы подключаем в FXO порты шлюза, а к Ethernet портам шлюза подключается IP-АТС Asterisk. FXO шлюз производит преобразование аналоговых сигналов от аналоговой станции нашей местной телефонной компании в цифровые сигналы, которые понимает IP-АТС Asterisk. Схема такая:

Пример №2

У нас есть аналоговые телефоны и факс, отказываться от них мы не хотим. Однако отказались от старой аналоговой АТС и перешли на IP-АТС AsteriskВ этом случае, нам нужен FXS шлюз. Наши аналоговые телефоны – это аппараты FXO, поэтому их мы подключаем к FXS портам шлюза, а к Ethernet порту подключаем IP-АТС Asterisk. FXS шлюз осуществляет преобразование аналоговых сигналов от аналоговых телефонов в цифровые сигналы, которые понимает Asterisk. Схема примерно такая:

На этом всё, друзья. Искренне надеюсь, что данная статья поможет вам разобраться в разнице между FXS и FXO интерфейсами и пригодится в ваших проектах :)

понедельник, 12 августа 2019 г.

Настройка Wi-Fi роуминга в MikroTik CAPsMAN

Что такое Wi-Fi роуминг

Wi-Fi роуминг

позволяет клиенту перемещаться от одной Wi-Fi точки к другой без обрыва

соединения. При этом потери передаваемых данных минимальны или вообще

отсутствуют (бесшовный роуминг). В оборудовании MikroTik роуминг

реализуется с помощью системы CAPsMAN.

Система

CAPsMAN предназначена для централизованного управления несколькими

Wi-Fi точками доступа MikroTik. С ее помощью можно настроить для Wi-Fi

точек одно имя сети, пароль для подключения и реализовать роуминг. После

внесения изменений в настройки CAPsMAN, они автоматически применяются

ко всем Wi-Fi точкам.

CAPsMAN настраивается на

любом роутере MikroTik. Т.е. роутер выступает в роли контроллера, а

Wi-Fi точки подключаются к нему и получают настройки. Поэтому вам не

нужно дополнительно покупать аппаратный контроллер.

У

каждого производителя Wi-Fi роуминг реализован по-своему. Поэтому

нельзя организовать бесшовную сеть, используя Wi-Fi точки разных

производителей.

Полноценный бесшовный роуминг с

отсутствием потерь передаваемых данных есть только в очень дорогом

оборудовании с применением аппаратных контроллеров. В дом, кафе или

гостиницу такое оборудование могут позволить себе очень немногие.

В

недорогих решениях, как у MikroTik, роуминг происходит с небольшими

задержками и потерями данных. Например, при разговоре по Skype или Viber

при переходе от точки к точке на 1-2 секунды может залагать звук. Если

вы качаете файл с сайта, не поддерживающего докачку, то при переходе

произойдет обрыв, и закачку придется выполнить заново. При просмотре

видео с Youtube переключение будет незаметно, поскольку данные

кэшируются. При серфинге в браузере переключение так же незаметно.

Еще

бывают ситуации, когда клиентское устройство подключается к одной Wi-Fi

точке и никак не хочет переключаться на другую, даже если стоять возле

нее. В этом случае можно настроить принудительное сбрасывание клиента с

точки в зависимости от уровня сигнала. Однако при таком сбросе, если вы

разговариваете по Skype или Viber, произойдет завершение звонка и нужно

будет перезвонить.

Поэтому для организаций,

которым очень важно высокое качество VoIP телефонии c постоянным

перемещением между Wi-Fi точками, роуминг от MikroTik не подойдет. Для

больших складов, по территории которых активно перемещаются с Wi-Fi

терминалами сбора данных (сканерами штрих-кода), роуминг от MikroTik я

тоже не рекомендую.

Для домашнего использования,

кафе или небольшой гостиницы, описанные недостатки роуминга MikroTik не

существенны. Поэтому оборудование MikroTik позволит вам создать единую

Wi-Fi сеть за небольшие деньги.

В этой статье мы

расскажем, как на роутере MikroTik настроить систему CAPsMAN и

подключить к ней Wi-Fi точки для организации роуминга.

Требования к оборудованию

На оборудовании MikroTik должна быть установлена операционная система RouterOS Level4 не ниже версии v6.23.

Если у вас старая версия RouterOS, обновите ее до последней. Как это сделать, описано в статье Как обновить MikroTik RouterOS.

Мы будем использовать двухдиапазонные устройства с поддержкой ac стандарта: роутер hAP ac и точку доступа wAP ac.

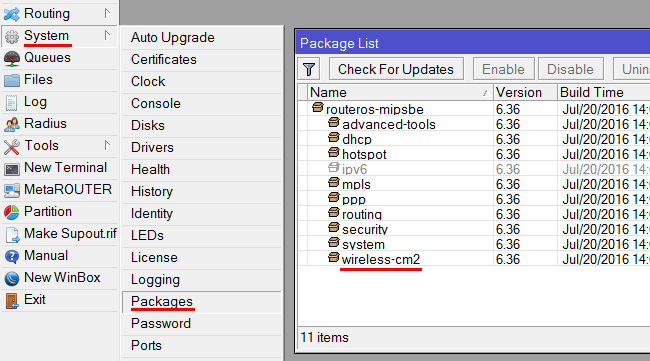

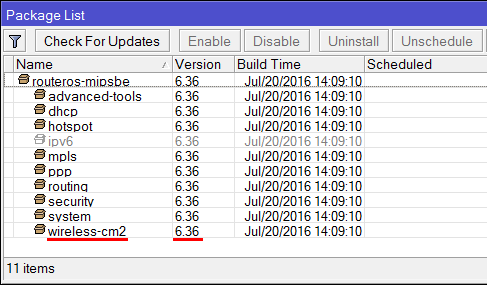

Активация пакета wireless-cm2

Перед настройкой, необходимо убедиться, что на всех устройствах используется пакет wireless-cm2.

Внимание! Начиная с RouterOS 6.37, пакет называется просто wireless.

Откройте меню System - Packages. В списке пакетов wireless-cm2 должен быть активным. Если он выделен серым цветом, а активен пакет wireless-fp или wireless-rep, тогда выберите wireless-cm2 и нажмите кнопку Enable. После этого перезагрузите устройство через меню System - Reboot.

Если у вас в списке вообще нет пакета wireless-cm2, тогда его нужно установить. Для этого скачайте с официального сайта Extra packages для вашего роутера и распакуйте архив. Далее в Winbox откройте меню Files и перетяните туда файл wireless-cm2. После копирования перезагрузите роутер и активируйте пакет wireless-cm2.

Настройка контроллера MikroTik CAPsMAN

Как настроить роутер MikroTik для раздачи интернета мы останавливаться не будем. Это подробно описано в статье Простая настройка MikroTik с помощью QuickSet. Переходим к настройке CAPsMAN.

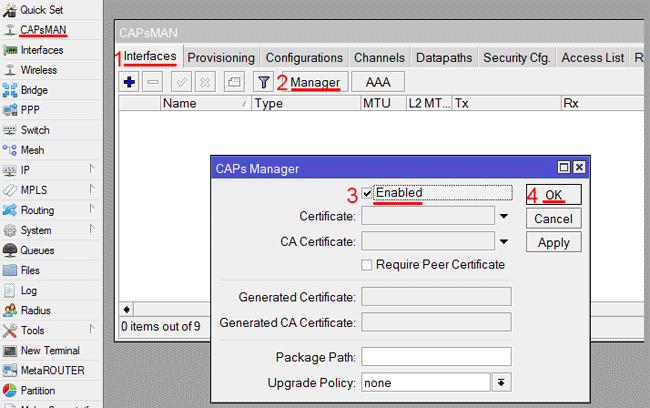

Сначала активируем CAPsMAN:- Откройте меню CAPsMAN и перейдите на вкладку Interfaces.

- Нажмите кнопку Manager.

- В появившемся окне поставьте галочку Enable.

- Нажмите кнопку OK.

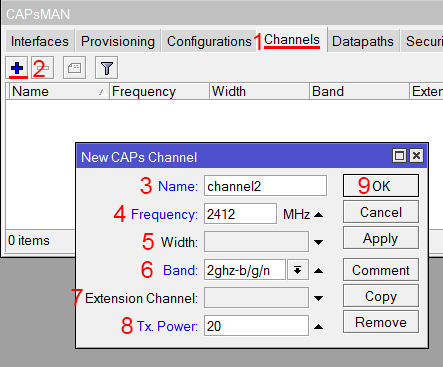

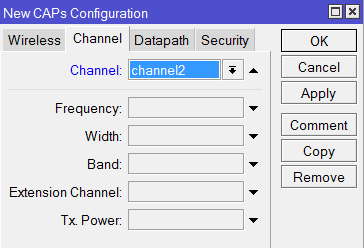

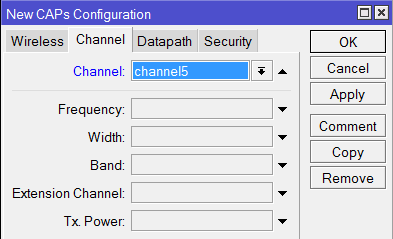

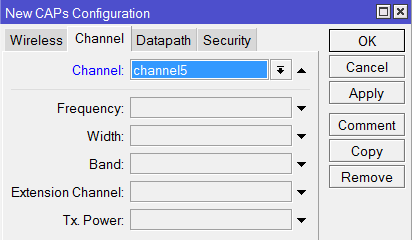

Выполняем настройку Wi-Fi канала:

- Перейдите на вкладку Channels.

- Нажмите синий плюсик.

- В появившемся окне в поле Name укажите название канала. Я назвал его channel2, поскольку он будет для частоты 2,4ГГц. Для частоты 5ГГц я буду использовать название channel5.

- В поле Frequency укажите частоту, на которой будет работать Wi-Fi точка. К сожалению, нет выпадающего списка с частотами и частоту нужно прописать вручную. Подсмотреть список частот можете здесь или через меню Wireless - вкладка Interfaces - откройте настройки необходимого интерфейса, например, wlan1 - перейдите на вкладку Wireless и в выпадающем списке Frequency посмотрите частоты. Если не указать частоту, то она будет выбираться автоматически. Мы указали частоту 2412 Mhz.

- В поле Width можете указать ширину канала 20Mhz. Ширина 40Mhz и 80Mhz пока не поддерживается. Мы оставили это поле пустым.

- В поле Band укажите стандарты, в которых будет работать Wi-Fi точка. Для большей совместимости ставим стандарты b/g/n.

- В поле Extension Channel указывается, в какую сторону от указанной частоты будет распределяться наш канал. Мы оставили это поле пустым.

- В поле Tx Power укажите выходную мощность Wi-Fi, например, 20 dBm (100 мВт). Оставлять это поле пустым не желательно, поскольку в этом случае устройства будут работать на максимальной мощности, а это нужно далеко не всегда.

- Нажмите кнопку OK.

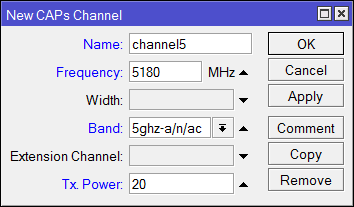

У

нас двухдиапазонные устройства, поэтому аналогичным образом настраиваем

Wi-Fi канал для частоты 5ГГц. Если ваши устройства поддерживают только

2,4ГГц, то пропустите данный шаг.

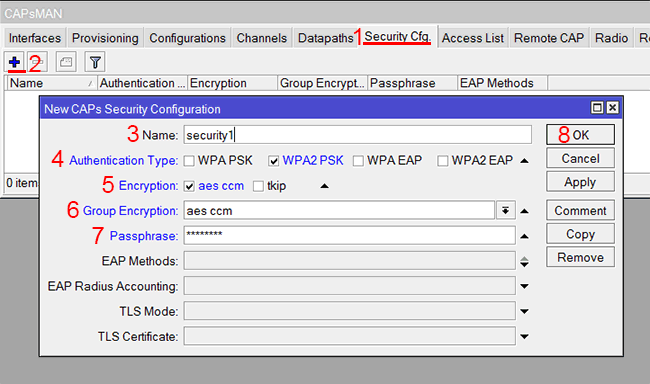

В итоге получаем два канала: channel2 и channel5.

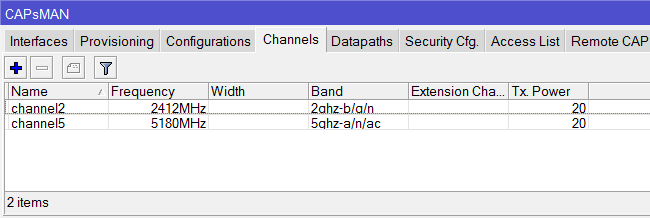

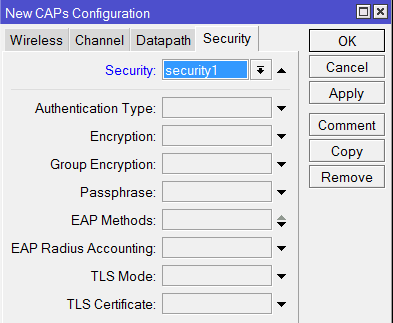

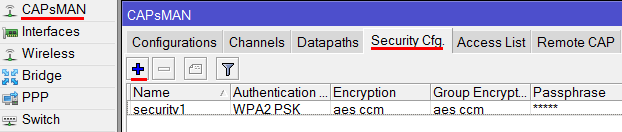

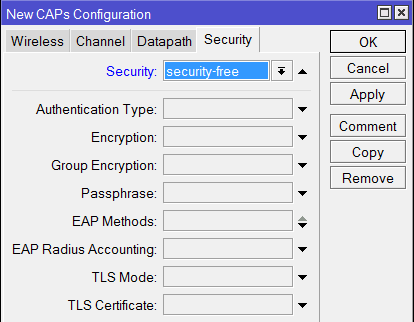

Настраиваем пароль для подключения к Wi-Fi сети:

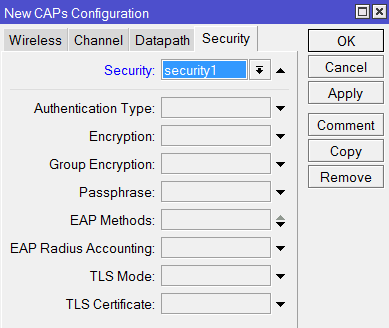

- Перейдите на вкладку Security Cfg.

- Нажмите синий плюсик.

- В появившемся окне в поле Name укажите название профиля. Мы оставили без изменения security1.

- В поле Autentification Type укажите типа авторизации WPA2 PSK.

- В Encryption выберите алгоритм aes ccm.

- В списке Group Encryption выберите алгоритм aes ccm.

- В поле Passphrase введите пароль для подключения к Wi-Fi точке.

- Нажмите кнопку OK.

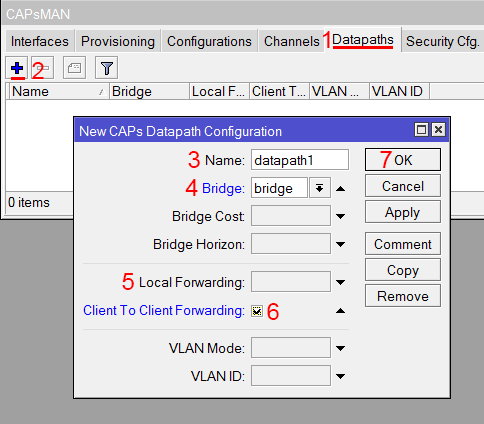

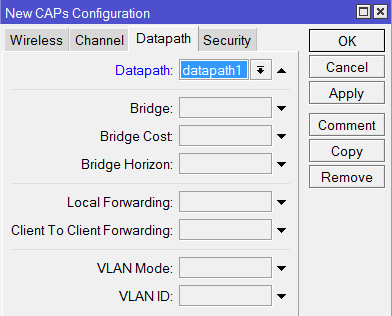

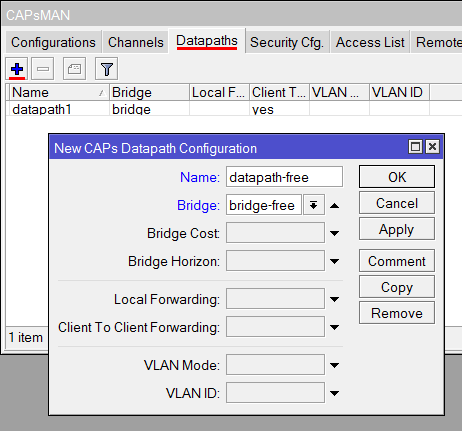

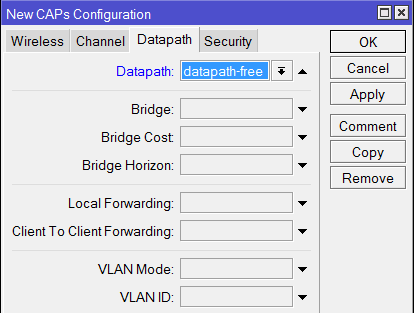

Настраиваем режим обработки данных Datapaths:

- Перейдите на вкладку Datapaths

- Нажмите синий плюсик.

- В поле Name оставляем имя без изменения datapath1.

- В списке Bridge выберите бридж интерфейс.

- В поле Local Forwarding ничего не указываем, чтобы наша система работала в режиме Manager Forwarding Mode. Пару слов об этих режимах.

В режиме Local Forwarding Mode обработка и перенаправление данных клиентов осуществляется непосредственно на Wi-Fi точках доступа, а не на роутере.

В режиме Manager Forwarding Mode все данные клиентов передаются на роутер, где производится их обработка. В этом случае CAPsMAN полностью контролирует перенаправление данных, включая обмен данными между клиентами. Мне этот режим больше понравился, но он создает больше нагрузку на сеть и роутер. - Поставьте галочку Client To Client Forwarding, чтобы разрешить клиентам обмениваться данными друг с другом.

- Нажмите OK.

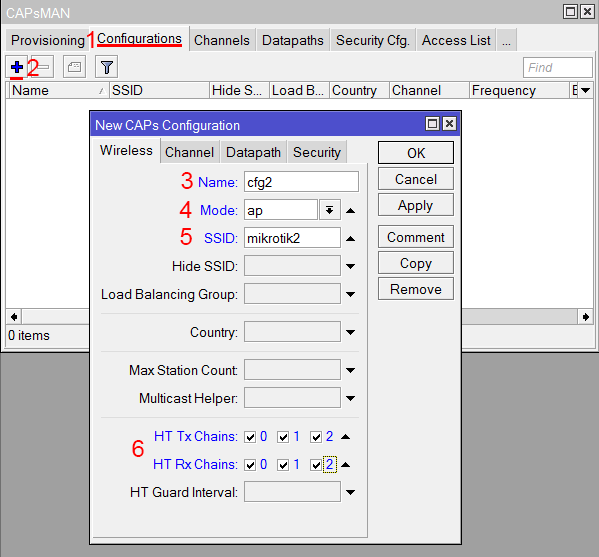

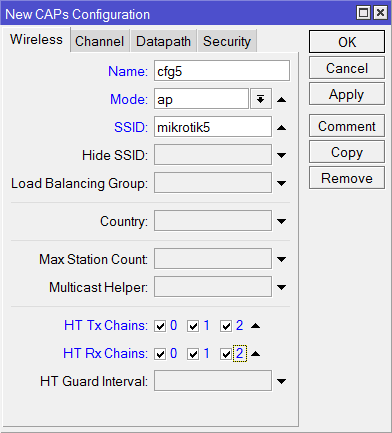

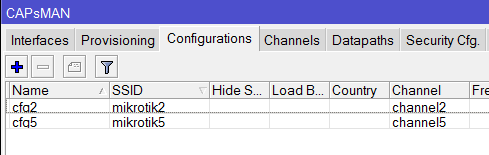

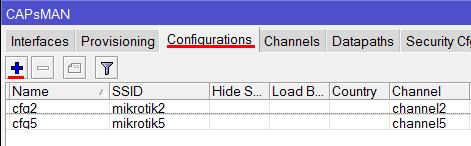

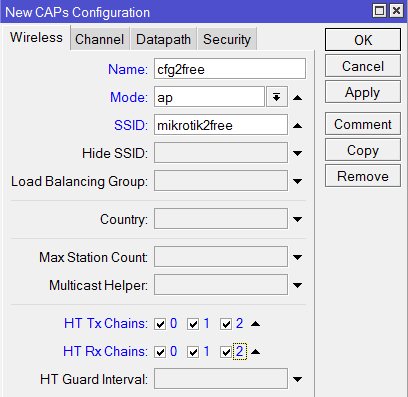

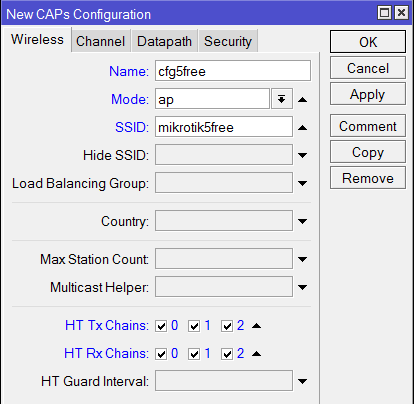

Создаем новую конфигурацию для частоты 2,4ГГц.

- Перейдите на вкладку Configurations.

- Нажмите синий плюсик.

- В появившемся окне на вкладке Wireless в поле Name укажите название конфигурации cfg2.

- В списке Mode выберите режим работы ap - точка доступа.

- В поле SSID укажите название Wi-Fi точки, например, mikrotik2.

- Поставьте все галочки напротив HT Tx Chains и HT Rx Chains.

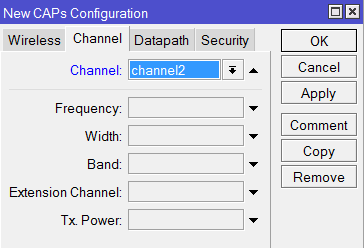

Перейдите на вкладку Channel и в списке Channel выберите наш канал на 2,4ГГц под названием channel2.

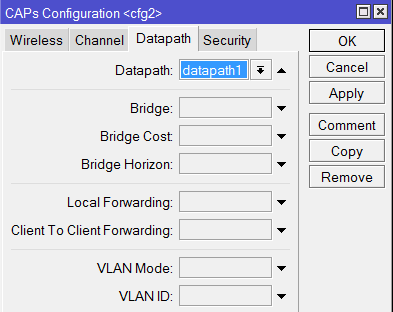

Перейдите на вкладку Datapath и выберите datapath1.

Перейдите на вкладку Security, укажите наш профиль безопасности security1 и нажмите кнопку OK.

По аналогии создайте новую конфигурацию для частоты 5ГГц. Если ваши устройства не поддерживают 5ГГц, то пропустите этот шаг.

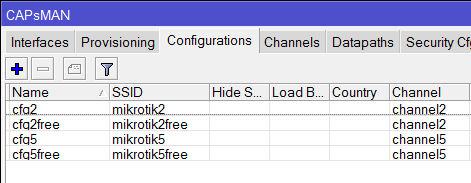

В итоге получаем две конфигурации для 2,4 и 5ГГц.

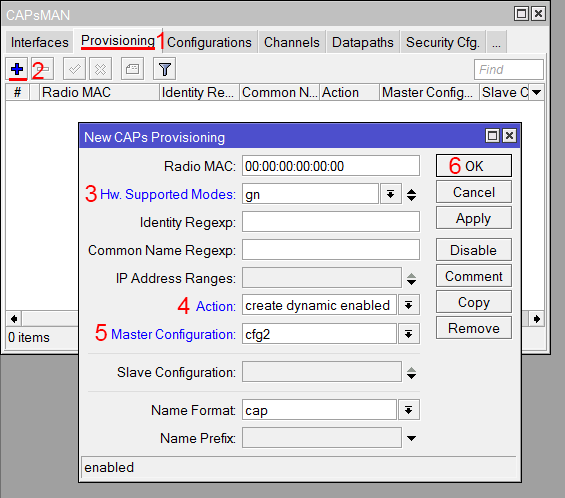

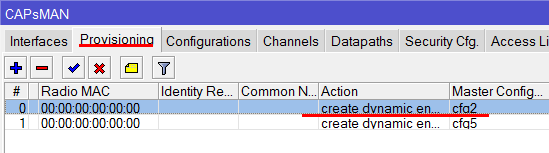

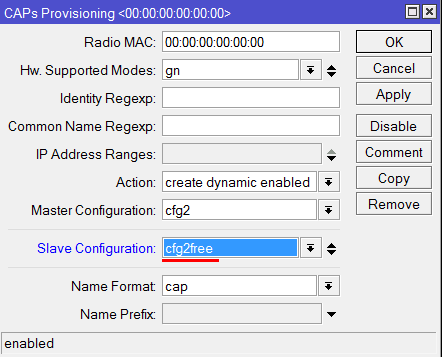

Теперь необходимо настроить параметры развертывания Provisioning для частоты 2,4ГГц.

- Откройте вкладку Provisioning.

- Нажмите синий плюсик.

- В списке Hw. Supported Modes выберите стандарты gn. Это означает, что указанная конфигурация будет применяться для устройств с поддержкой g и n стандартов, т.е. работающих на частоте 2,4ГГц.

- В списке Action выберите create dynamic enabled, чтобы в контроллере CAPsMAN автоматически создавались интерфейсы подключаемых точек.

- В списке Master Configuration выберите конфигурацию для 2,4ГГц, т.е. cfg2.

- Нажмите OK.

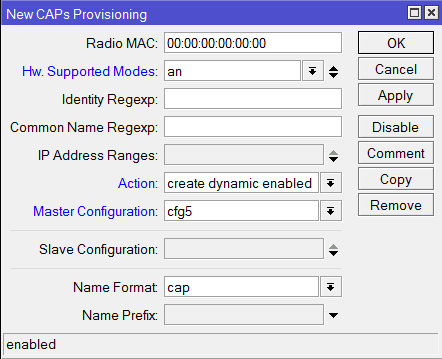

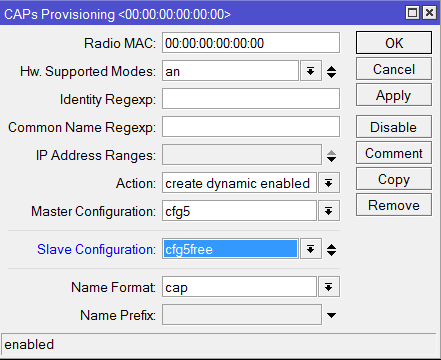

Добавьте второе правило развертывания для частоты 5ГГц.

- Нажмите синий плюсик.

- В списке Hw. Supported Modes выберите стандарты an. Это означает, что указанная конфигурация будет применяться для устройств поддерживающих a и n стандарты, т.е. работающих на 5ГГц.

- В списке Action выберите create enabled.

- В списке Master Configuration выберите конфигурацию для 5ГГц, т.е. cfg5.

- Нажмите OK.

Добавляем правила Firewall в роутере

В последних прошивках в конфигурации по умолчанию Firewall блокирует трафик CAPsMAN. Поэтому нужно добавить в Firewall правила, которые разрешат прохождение трафика CAPsMAN.Откройте в роутере меню New Terminal и выполните следующие команды:

# Добавляем в фаервол правило разблокировки трафика CAPsMAN

/ip firewall filter add action=accept chain=input dst-address-type=local src-address-type=local comment="UnblockCapsman" disabled=no

# Перемещаем в фаерволе правило UnblockCapsman вверх выше остальных правил

/ip firewall filter move [find comment="UnblockCapsman"] 1

/ip firewall filter add action=accept chain=input dst-address-type=local src-address-type=local comment="UnblockCapsman" disabled=no

# Перемещаем в фаерволе правило UnblockCapsman вверх выше остальных правил

/ip firewall filter move [find comment="UnblockCapsman"] 1

В настройках менеджера CAPsMAN может быть ограничена его работа на определенных интерфейсах. Нужно включить CAPsMAN на всех интерфейсах сети, и запретить на любом интерфейсе, на котором вы не хотите слушать CAPsMAN, например, на входящем WAN порту ether1:

/caps-man manager interface

remove [find where interface=bridge and forbid=no]

set [find default=yes] forbid=no

add forbid=yes interface=ether1

remove [find where interface=bridge and forbid=no]

set [find default=yes] forbid=no

add forbid=yes interface=ether1

Добавляем Wi-Fi интерфейсы роутера в контроллер

Наш роутер имеет встроенный Wi-Fi, поэтому его беспроводные интерфейсы необходимо добавить в контроллер CAPsMAN.

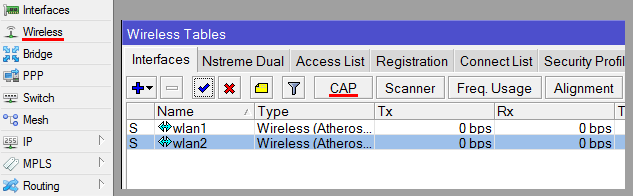

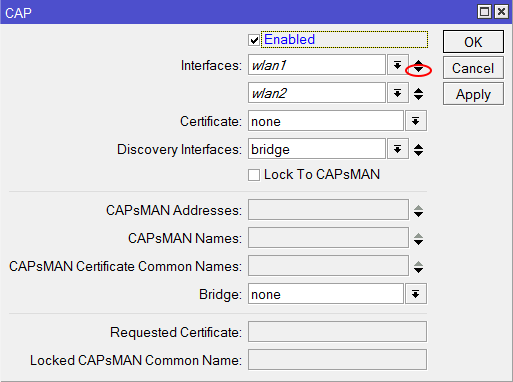

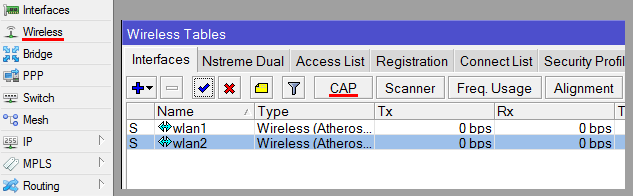

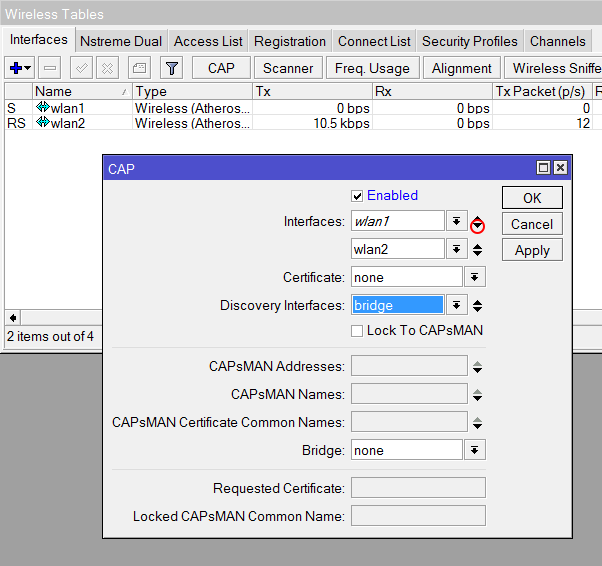

- Откройте меню Wireless, и на вкладке Interfaces нажмите кнопку CAP.

- Поставьте галочку Enabled.

- В поле Interfaces выберите wlan1 на 2,4ГГц. Чтобы добавить второй интерфейс, нажмите маленький черный треугольник по направлению вниз. Появится еще одно поле для выбора интерфейса, в котором укажите wlan2 на 5ГГц.

- В списке Discovery Interfaces выберите бридж интерфейс.

- Нажмите OK.

В

поле CAPsMAN Addresses мы не указываем IP адрес контроллера, поскольку

наш роутер и Wi-Fi точка физически находятся в одном сегменте сети и

найдут контроллер по MAC адресу. Т.е. они будут работать на уровне Layer

2.

Если ваши устройства физически находятся в

разных сегментах сети, то указывайте IP адрес контроллера и ничего не

указывайте в поле Discovery Interfaces. Ваши устройства будут работать

на уровне Layer 3.

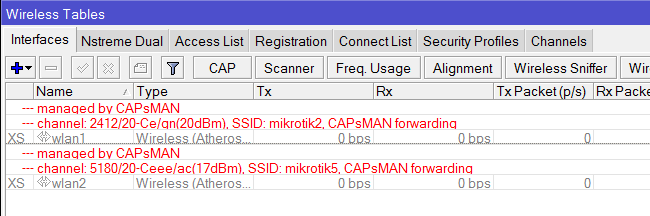

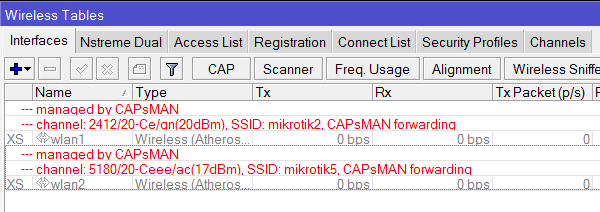

После этого произойдет автоматическая настройка и запуск интерфейсов wlan1 на 2,4ГГц и wlan2 на 5ГГц.

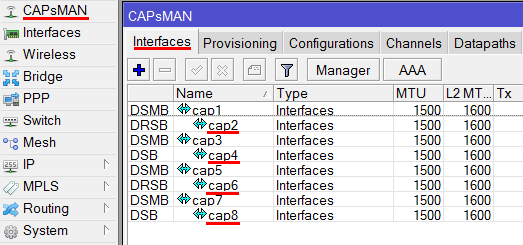

В меню CAPsMAN на вкладке Interfaces автоматически создадутся два новых интерфейса cap1 и cap2.

Добавляем Wi-Fi точку в контроллер

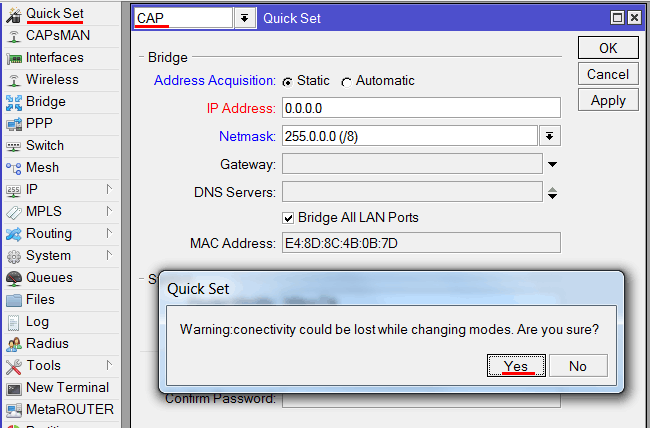

Зайдите через программу Winbox в настройки Wi-Fi точки в меню Quick Set, выберите режим CAP и согласитесь с изменениями. После этого режим CAP автоматически поменяется на Ethernet - это нормально.

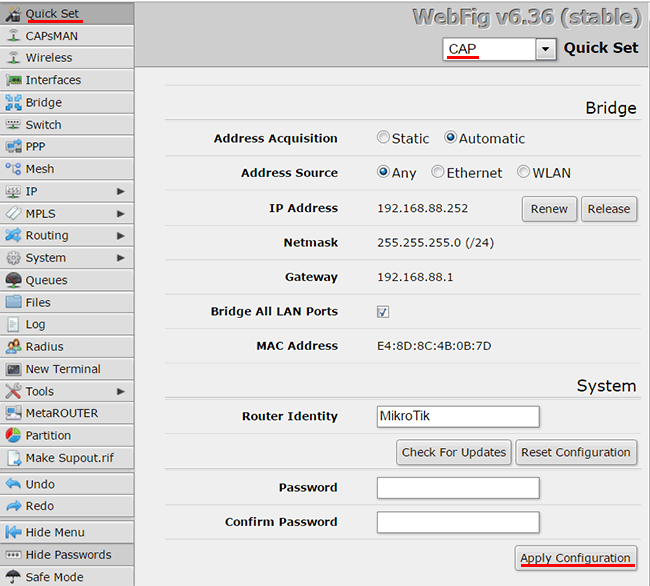

Если

программа Winbox не находит вашу Wi-Fi точку, тогда подключитесь

ноутбуком или смартфоном к устройству по Wi-Fi. После этого введите в

браузере адрес 192.168.88.1, и вы попадете в Web-интерфейс настройки точки доступа. Откройте меню Quick Set, выберите режим CAP и нажмите кнопку Apply Configuration. После этого Winbox должен увидеть устройство, и можно приступать к настройке.

Перед настройкой проверьте, что у точки доступа в меню System - Packages активирован пакет wireless-cm2 и версия RouterOS совпадает с версией, установленной на роутере.

Добавляем правила Firewall в точке доступа

В последних прошивках в конфигурации по умолчанию Firewall блокирует трафик CAPsMAN. Поэтому нужно добавить в Firewall правила, которые разрешат прохождение трафика CAPsMAN.Откройте в точке доступа меню New Terminal и выполните следующие команды:

# Добавляем в фаервол правило разблокировки трафика CAPsMAN

/ip firewall filter add action=accept chain=input dst-address-type=local src-address-type=local comment="UnblockCapsman" disabled=no

# Перемещаем в фаерволе правило UnblockCapsman вверх выше остальных правил

/ip firewall filter move [find comment="UnblockCapsman"] 1

/ip firewall filter add action=accept chain=input dst-address-type=local src-address-type=local comment="UnblockCapsman" disabled=no

# Перемещаем в фаерволе правило UnblockCapsman вверх выше остальных правил

/ip firewall filter move [find comment="UnblockCapsman"] 1

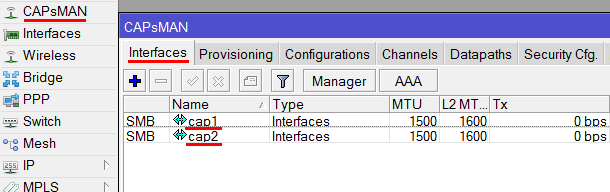

Приступаем к настройке Wi-Fi интерфейсов:

- Откройте меню Wireless, и на вкладке Interfaces нажмите кнопку CAP.

- В появившемся окне поставьте галочку Enabled.

- В поле Interfaces выберите wlan1 на 2,4ГГц. Чтобы добавить второй интерфейс, нажмите маленький черный треугольник по направлению вниз. Появится еще одно поле для выбора интерфейса, в котором укажите wlan2 на 5ГГц.

- В списке Discovery Interfaces выберите бридж интерфейс.

- Нажмите OK.

После этого Wi-Fi точка автоматически получит настройки и запустит интерфейсы wlan1 на 2,4ГГц и wlan2 на 5ГГц.

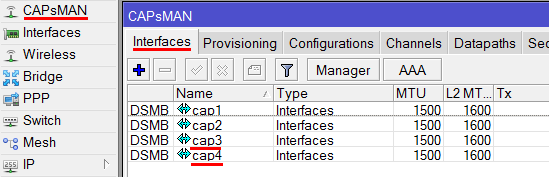

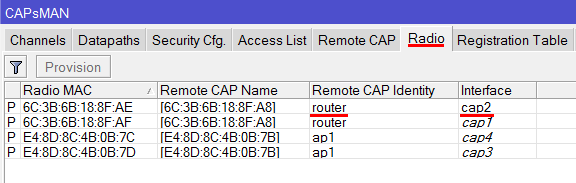

Теперь откройте настройки роутера, и перейдите в меню CAPsMAN на вкладку Interfaces. Здесь автоматически создались еще два новых интерфейса точки доступа cap3 и cap4.

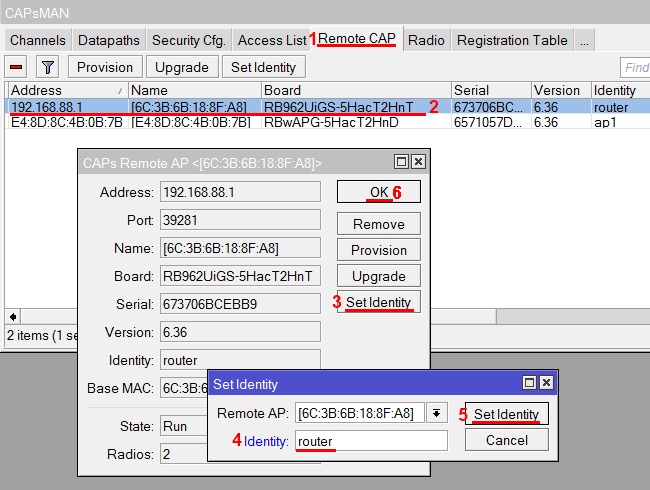

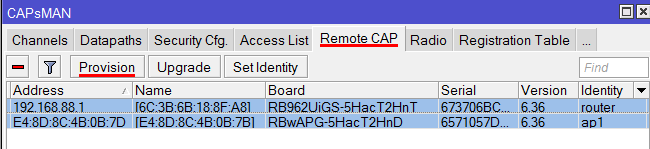

Изменяем идентификатор роутера и точки доступа

Чтобы было удобно отслеживать, к какому устройству подключился клиент, переименуем их идентификаторы.

- В настройках роутера перейдите в меню CAPsMAN на вкладку Remote CAP.

- Откройте двойным щелчком мыши необходимое устройство.

- Нажмите кнопку Set Identity.

- В поле Identity укажите необходимое имя. Для роутера мы указали имя router, а для точки - ap1.

- Нажмите кнопку Set Identity.

- Нажмите кнопку OK.

Проверяем работу роуминга

Подключитесь смартфоном или планшетом к Wi-Fi сети mikrotik2 на 2,4ГГц или mikrotik5 на 5ГГц.

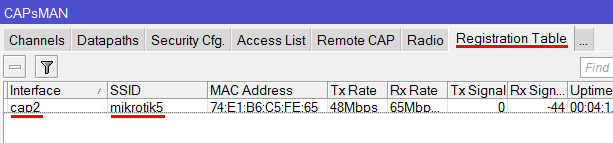

В настройках роутера откройте меню CAPsMAN и перейдите на вкладку Registration Table. Здесь видно, что наш планшет подключился к интерфейсу cap2 на 5ГГц.

Чтобы понять, какому устройству принадлежит интерфейс cap2, перейдите на вкладку Radio и посмотрите. Здесь видно, что cap2 принадлежит роутеру router.

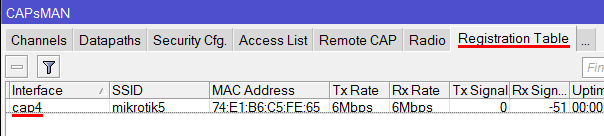

Далее возьмите планшет и перейдите с ним к Wi-Fi точке. Произойдет автоматическое переключение, и на вкладке Registration Table название интерфейса поменяется на сap4 - это интерфейс точки доступа ap1.

Если

роутер и точка доступа находятся рядом, то переключение может не

произойти. Нужно, чтобы они были достаточно удалены друг от друга. На

открытом пространстве без преград расстояние между точками лучше делать

около 35 метров, чтобы они не глушили друг друга. При наличии стен

расстояние можно уменьшить.

На этом настройка роуминга MikroTik завершена. Далее мы рассмотрим частные способы расширенной настройки.

Настройка сбрасывания клиентов с плохим уровнем сигнала

Бывают

ситуации, когда клиентское устройство подключается к одной Wi-Fi точке и

никак не хочет переключаться на другую, даже если стоять возле нее. В

этом случае можно настроить принудительное сбрасывание клиента с точки в

зависимости от уровня сигнала. Однако при таком сбросе, если вы

разговариваете по Skype или Viber, произойдет завершение звонка и нужно

будет перезвонить. Я этой настройкой не пользуюсь, поскольку мне не

нравятся такие обрывы связи. Но если вам это необходимо, то приступайте к

настройке.

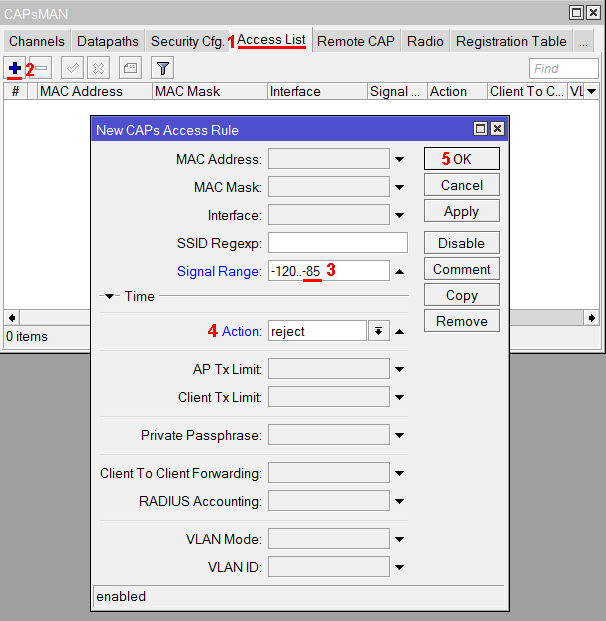

- В настройках роутера откройте меню CAPsMAN и перейдите на вкладку Access List.

- Нажмите синий плюсик.

- Укажите уровень, при котором сбрасывать клиента с Wi-Fi точки. На картинке видно, что клиент с уровнем сигнала -85 dBm и хуже (-120 dBm), будет сбрасываться с точки. Обратите внимание, что необходимый уровень сбрасывания прописывается справа! Поиграйтесь с уровнями от -75 до -85 (т.е. -120..-75, -120..-80, -120..-85), чтобы выбрать оптимальный для вас.

- В списке Action выберите reject.

- Нажмите кнопку OK.

Настройка гостевой Wi-Fi сети

Если

вы предоставляете в кафе или гостинице бесплатный доступ к Wi-Fi для

гостей, то вам может потребоваться в целях безопасности разделить сеть

организации и гостевую сеть. Иначе гости смогут получить доступ к вашим

серверам, рабочим компьютерам или принтерам. Далее мы расскажем, как

создать отдельную гостевую Wi-Fi сеть, изолировать ее, и ограничить

скорость для посетителей.

Первым делом создадим бридж интерфейс, который будет использоваться для Wi-Fi сети с бесплатным доступом к интернету.

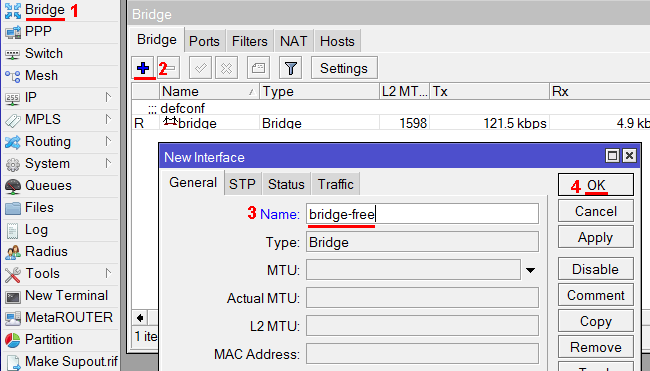

- В настройках роутера откройте меню Bridge.

- Перейдите на вкладку Bridge и нажмите синий плюсик.

- В поле Name введите имя интерфейса bridge-free.

- Нажмите кнопку OK.

Настроим

IP адресацию новой сети. Она должна отличаться от адресации основной

сети. По умолчанию сеть роутера MikroTik имеет IP адреса 192.168.88.1 - 192.168.88.254. Поэтому мы решили создать новую сеть с адресным пространством 192.168.1.1 - 192.168.1.254.

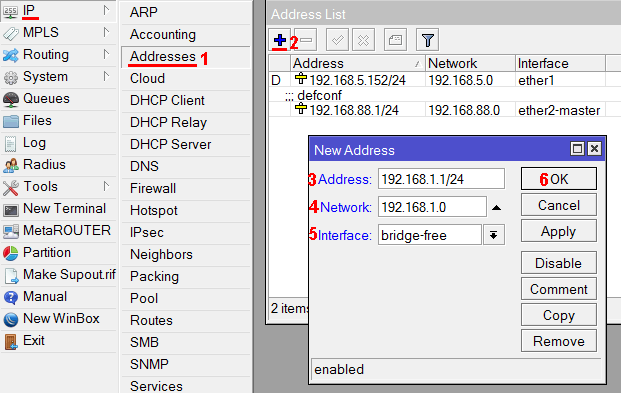

- Откройте меню IP - Addreses.

- Нажмите синий плюсик.

- В поле Address введите IP адрес бридж интерфейса и маску 192.168.1.1/24

- В поле Network введите адрес сети 192.168.1.0

- В списке Interface выберите бридж интерфейс bridge-free.

- Нажмите OK.

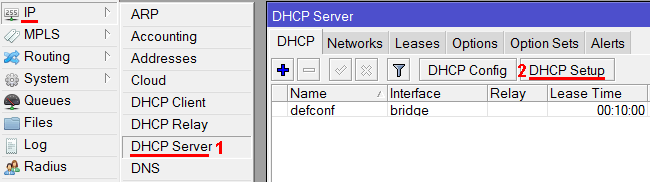

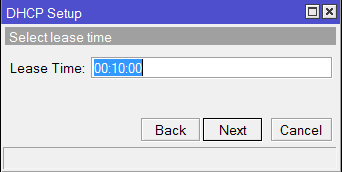

Настраиваем DHCP Server, который будет автоматически назначать IP адреса клиентам.

- Откройте меню IP - DHCP Server.

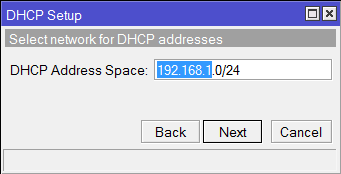

- На вкладке DHCP нажмите кнопку DHCP Setup.

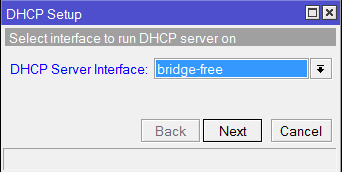

В появившемся окне выберите интерфейс bridge-free и нажмите кнопку Next.

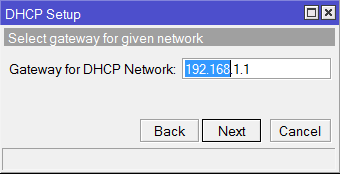

Ничего не меняем, жмем Next.

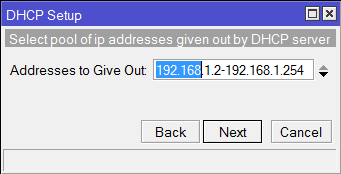

Опять Next.

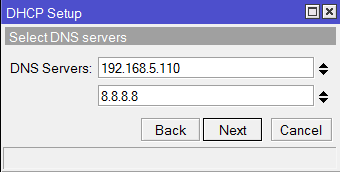

Снова Next.

Предпоследний Next.

И последний Next.

Готово. Жмем OK.

Теперь необходимо настроить CAPsMAN, чтобы он создал на устройствах виртуальные Wi-Fi интерфейсы.

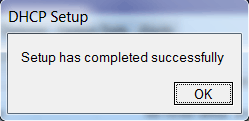

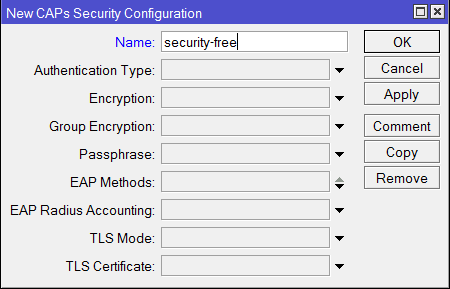

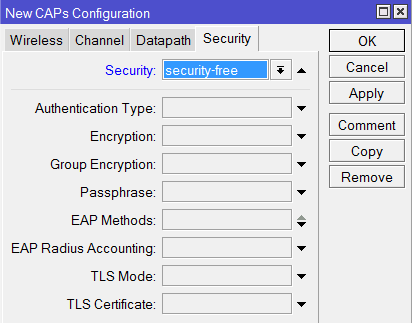

Откройте меню CAPsMAN, перейдите на вкладку Security Cfg. и нажмите синий плюсик.

Здесь

мы указываем параметры безопасности сети. Поскольку наша сеть будет без

пароля, достаточно указать имя профиля безопасности security-free и нажать кнопку OK.

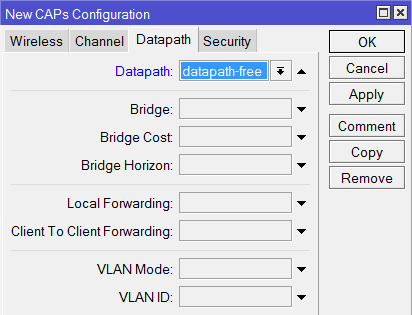

Перейдите на вкладку Datapaths и нажмите синий плюсик. Укажите имя datapath-free и выберите бридж интерфейс bridge-free. Нажмите кнопку OK. Параметр local forwarding мы не указываем, чтобы гостевые устройства не общались друг с другом в сети.

Перейдите на вкладку Configurations и нажмите синий плюсик, чтобы создать новую конфигурацию открытой сети.

Сначала создадим конфигурацию для частоты 2,4ГГц.

- На вкладке Wireless укажите название конфигурации cfr2free.

- В списке Mode выберите режим работы ap - точка доступа.

- В поле SSID укажите название бесплатной Wi-Fi точки, например, mikrotik2free.

- Поставьте все галочки напротив HT Tx Chains и HT Rx Chains.

Перейдите на вкладку Channel и в списке Channel выберите наш канал на 2,4ГГц под названием channel2.

Перейдите на вкладку Datapath и выберите datapath-free.

Перейдите на вкладку Security, укажите наш профиль безопасности security-free и нажмите кнопку OK.

По аналогии добавьте новую конфигурацию для частоты 5ГГц. Если ваши устройства не поддерживают 5ГГц, то пропустите этот шаг.

В итоге список всех конфигураций выглядит так.

Теперь добавим созданные конфигурации cfg2free и cfg5free в параметры развертывания Provisioning. Перейдите на вкладку Provisioning и откройте настройки развертывания для частоты 2,4Ггц.

В списке Slave Configuration укажите конфигурацию cfg2free и нажмите кнопку OK.

Теперь откройте настройки развертывания для частоты 5Ггц. В списке Slave Configuration укажите конфигурацию cfg5free и нажмите кнопку OK.

Далее необходимо обновить настройки наших точек. Перейдите на вкладку Remote CAP, выделите все устройства с помощью клавиши Shift на клавиатуре, и нажмите кнопку Provision.

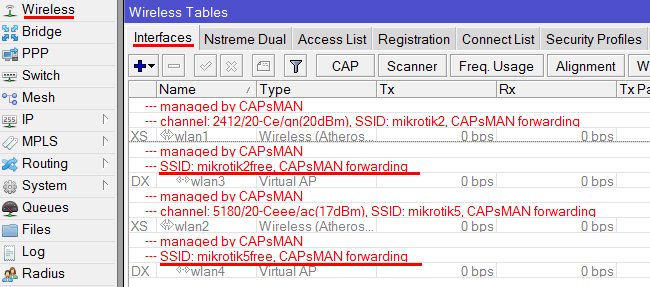

Теперь откройте меню Wireless и на вкладке Interfaces

вы увидите, что на роутере под основными Wi-Fi интерфейсами создались

виртуальные интерфейсы, которые будут использоваться для подключения к

открытой сети без пароля. Такие же интерфейсы создались и на нашей точке

Wap.

В меню CAPsMAN на вкладке Interfaces также видно новые виртуальные интерфейсы. Они находятся под основными.

Запрещаем клиентам гостевой сети доступ к сети администрации

Запретим клиентам доступ из одной сети в другую.

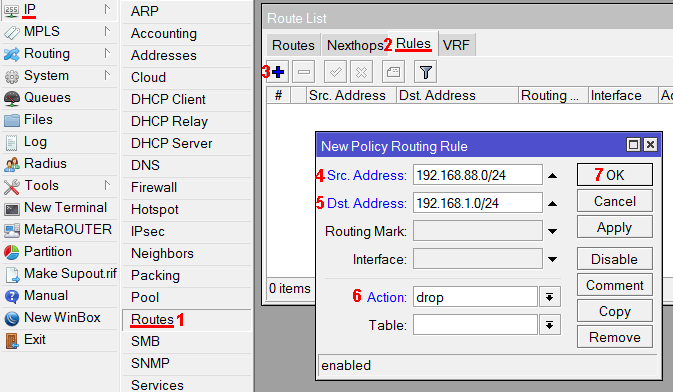

- Откройте меню IP - Routes.

- Перейдите на вкладку Rules.

- Нажмите синий плюсик.

- В поле Src. Address введите подсеть 192.168.88.0/24

- В поле Dst. Address введите открытую подсеть 192.168.1.0/24

- В списке Action выберите drop.

- Нажмите OK.

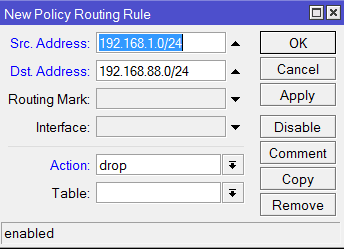

Теперь добавим еще одно правило, чтобы запретить доступ из административной подсети 192.168.88.0/24 в гостевую подсеть 192.168.1.0/24, т.е наоборот.

- Нажмите синий плюсик.

- В поле Src. Address введите подсеть 192.168.1.0/24

- В поле Dst. Address введите открытую подсеть 192.168.88.0/24

- В списке Action выберите drop.

- Нажмите OK.

Ограничиваем скорость в гостевой Wi-Fi сети

Чтобы

гости не заняли весь канал интернета, и сотрудникам организации было

комфортно работать, необходимо настроить ограничения скорости для

каждого клиента гостевой сети.

Допустим у нас есть

входной интернет канал 100 Мбит/с. Для внутренней сети кафе достаточно

минимальной скорости 20 Мбит/с. Остальные 80 Мбит/с мы выделим для

гостевой сети. Каждому гостю сделаем ограничение скорости в 2 Мбит/с.

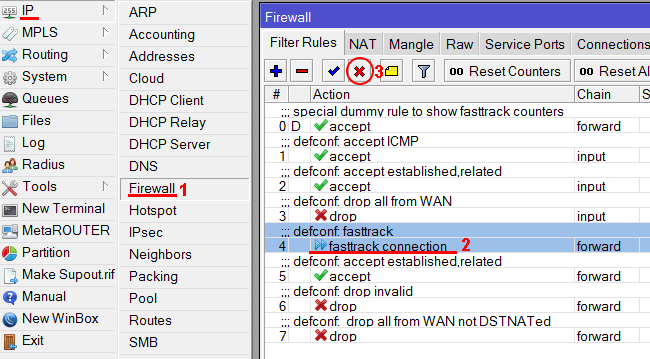

Перед

настройкой необходимо убедиться, что на роутере в фаерволе отключен

fasttrack. Эта технология появилась начиная с RouterOS 6.29 и позволяет

увеличить производительность путем пересылки данных без их

дополнительной обработки. Однако если она включена, то ограничения

скорости не сработают. Обычно это проявляется так: скорость загрузки не

срабатывает, а скорость отдачи работает. Поэтому fasttrack необходимо

отключить, либо применить для подсети, в которой не будут действовать

ограничения скорости.

- Откройте меню IP - Firewall.

- На вкладке Filter Rules выберите правило fasttrack connection.

- Нажмите красный крестик Disable, чтобы деактивировать правило.

Но

мы не будем его деактивировать, а применим для внутренней сети

администрации 192.168.88.0/24, в которой не будут действовать

ограничения.

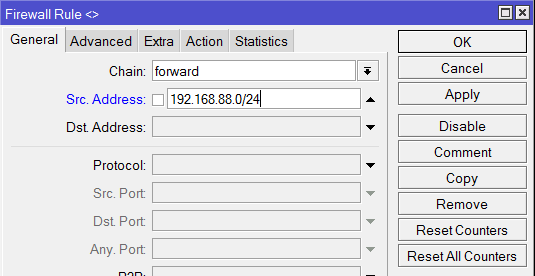

- Сделайте двойной щелчок по правилу, чтобы открыть его настройки.

- В поле Src. Address укажите сеть 192.168.88.0/24

- Нажмите кнопку OK.

Теперь приступаем к настройке ограничений скорости для гостевой подсети 192.168.1.0/24.

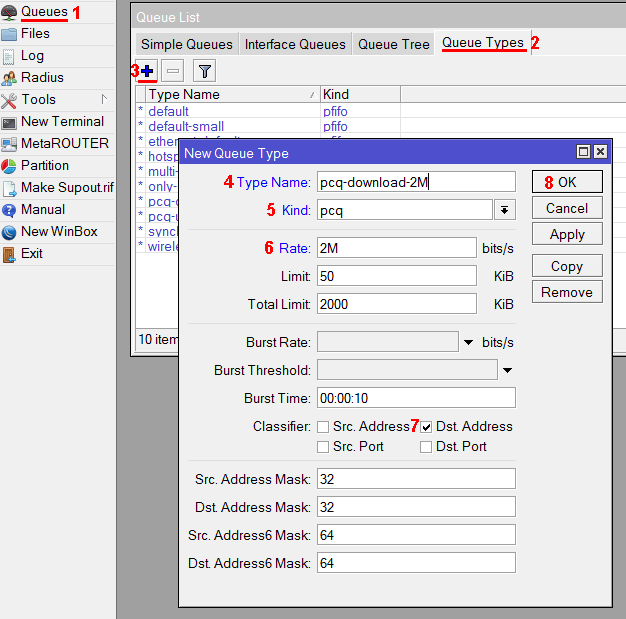

Добавим pcq очередь на загрузку с ограничением 2 Мбит/с.

- Откройте меню Queues.

- Перейдите на вкладку Queue Types.

- Нажмите синий плюсик.

- В поле Type Name укажите название очереди на загрузку pcq-download-2M.

- В списке Kind выберите pcq.

- В поле Rate укажите ограничение скорости на загрузку 2M (2 Мбит/с).

- Проверьте, что напротив Dst. Address стоит галочка.

- Нажмите кнопку OK.

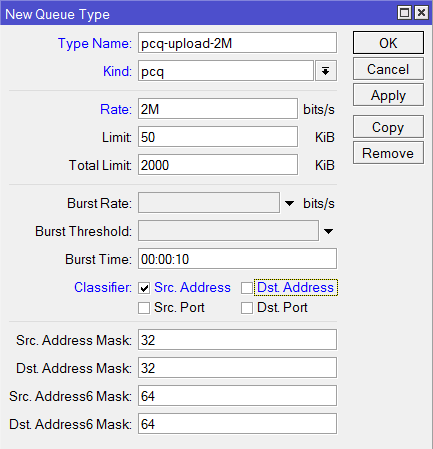

Добавим pcq очередь на отдачу с ограничением 2 Мбит/с.

- Нажмите синий плюсик.

- В поле Type Name укажите название очереди на загрузку pcq-upload-2M.

- В списке Kind выберите pcq.

- В поле Rate укажите ограничение скорости на отдачу 2M (2 Мбит/с).

- Поставьте галочку напротив Src. Address.

- Уберите галочку напротив Dst. Address.

- Нажмите кнопку OK.

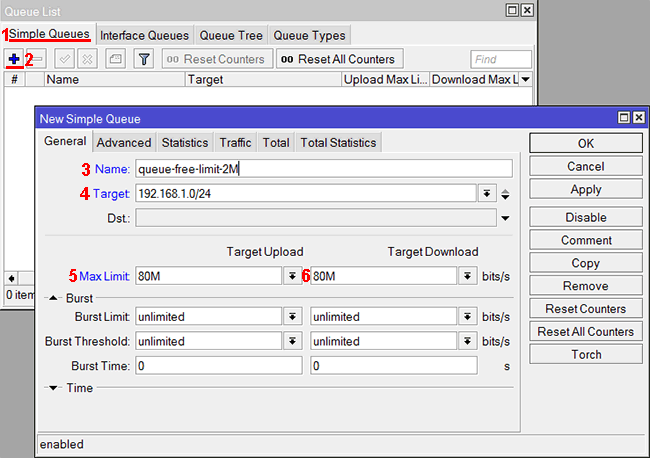

Теперь добавим правило с ограничениями скоростей.

- Перейдите на вкладку Simple Queues.

- Нажмите синий плюсик.

- В поле Name укажите название правила queue-free-limit-2M.

- В поле Target укажите нашу открытую подсеть 192.168.1.0/24

- В поле Max Limit в колонке Target Upload укажите максимальную скорость отдачи 80M (80 Мбит/с), которую мы выделяем на всю открытую подсеть.

- В поле Max Limit в колонке Target Download укажите максимальную скорость загрузки 80M (80 Мбит/с), которую мы выделяем на всю открытую подсеть.

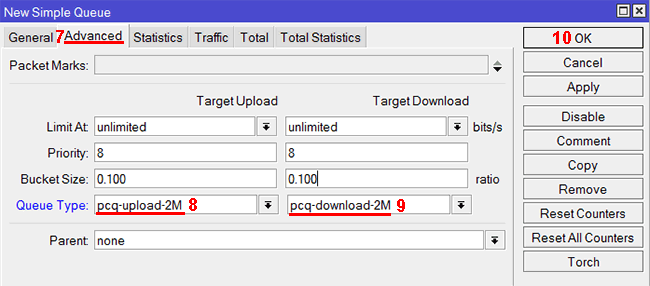

- Перейдите на вкладку Advanced.

- В списке Queue Type в колонке Target Upload выберите pcq-upload-2M.

- В списке Queue Type в колонке Target Download выберите pcq-download-2M.

- Нажмите кнопку OK.

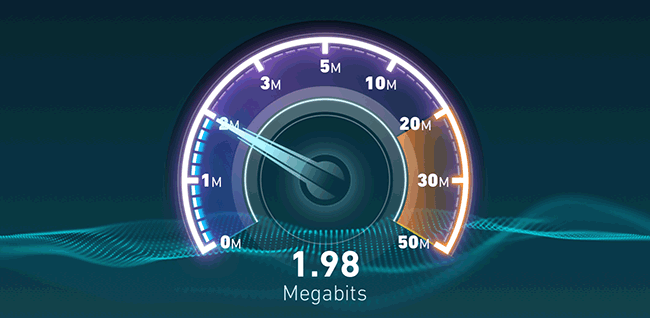

Теперь подключитесь к открытой Wi-Fi сети mikrotik2free или mikrotik5free, и проверьте скорость с помощью сайта www.speedtest.net или аналогичного мобильного приложения.

Подписаться на:

Комментарии (Atom)